こんにちは、富士榮です。

今回もInternet Identity Workshop(IIW)に向けてマウンテンビューにきています。

今年はアイデンティティに関する動きが業界として激しかったので情報過多な回になりそうです。

ということで、恒例の前日イベント、OpenID Foundation Workshopに参加しました。

アジェンダはこちらにありますが、どうもURLが前回のままでCISCO開催っぽく見えますが今回はMicrosoftのシリコンバレーオフィスでの開催です。(IIWが開催されるコンピューター歴史博物館の隣です)

こちらが会場です。

アジェンダはこちらです。

TIME | TOPIC | PRESENTER(S) |

5 min | Welcome | Nat Sakimura & Gail Hodges |

5 min | OIDF New News | Gail Hodges |

15 min | Authority Specification Concept | Rachel O’Connell, Mark Haine, & (TBC) Denise Tayloe |

10 min | OIX Transition Update/Briefing | Elizabeth Garber & Mike Leszcz |

10 min | Member Survey Findings + Member Feedback for Input to 2025 Planning | Elizabeth Garber & Paul Briault |

15 min | OWF/SIDI Hub/ OIDF in 2025 | Gail Hodges, Elizabeth Garber, and Daniel Goldscheider |

15 min | Ecosystem CG/WG Brainstorming Session | Dima Postnikov & (TBC) Mark V., Elcio |

15 min | Shared Signals & Open Banking Use Cases (OFB, CMF) | TBC |

10 min | OIDF Certification Program Update | Joseph Heenan, Mike L. |

10 min | DADE CG Update + Next Steps | Dean Saxe |

10 min | Introduction to the IPSIE WG | Aaron Parecki |

5 min | WG Update – Connect | Mike Jones |

5 min | WG Update – AuthZEN | Omri Gazitt |

5 min | WG Update – DCP | Kristina Yasuda, Joseph Heenan & Torsten Lodderstedt |

5 min | WG Update – eKYC & IDA | Hodari McClain |

5 min | WG Update – FAPI | (TBC) |

5 min | WG Update – iGov | John Bradley |

5 min | WG Update – MODRNA | Bjorn Hjelm |

15 min | US Open Banking/ CFPB / FDX Partnership Brief | Gail Hodges & Joseph Heenan |

15 min | Q&A | |

ということで順番に。

OIDF New News - Gail Hodges

ざっくりこの辺りがニュースとして報告されました。本当多いですね。

- OpenID Connect for Identity Assurance final

- OIDC is an ISO standard(PAS)

- OIX staff and assets onboarded to OIDF

- CA DMV+OIDF community hackathon #1

- Security analysis on Federation approach delivered by Stuttgart

- FAPI WS with Chilian Ministry of Finance

- NIST SP800-64-4 submission completed

- UAE $30k directed funding and membership underway - open banking

- Updated Process document and IPR policy approved

- CFPB financial rule published including communications protocol

- SIDI Hub Summit Tokyo

FAPI、Open Banking周りはCFPB(Consumer Financial Protection Bureau。アメリカ合衆国消費者金融保護局)との関連も含め色々と動いていますね。

また、この後もIIWやDMV+OIDF community hackathon #2などイベントも予定されています。

Authority Specification Concept - Rachel, Mark, Denise

OpenID Connect for Identity Assuranceと同じくeKYC WGで検討しているAuthority Claims Extensionのユースケースについてです。こちらのエクステンションは対象のEntityと特定のEntity(主に法人)との関係性を表現するためのもので、例えば当該のEntity(人)が特定のEntity(法人)の代表権を持っている、などの関係性を表現できるのが特徴です。

こちらの法人にあたる部分をうまく使って親子関係を表現することで子供のオンラインアイデンティティを保護していこう、という取り組みです。

例えば、国によっては一定の年齢以下のアカウントについては親の同意が必要ということが法令等で定められていますが、これまで親子関係をうまく表現する方法がなかったので、そちらに対して何らかの解が出せないか?という話ですね。

やるべきこととして、

などをプライバシーにうまく配慮しながら、法令等へちゃんと対応できる形で実装するために、ISOやOIDFの持っている仕様を拡張していく、また分散型のアプローチやゼロ知識証明(ZKP)についてもうまく使っていくことができないか?という検討をしています。

この辺りを見ているとかなり親子関係の確認にコストがかかっているようなので、技術で解決策を作れると良さそうです。

この辺りをISOやIDAのAuthority Claims Extensionで何とかできるかも、って話でした。

分散型のアプローチやZKPも含め進めていきましょう、と。

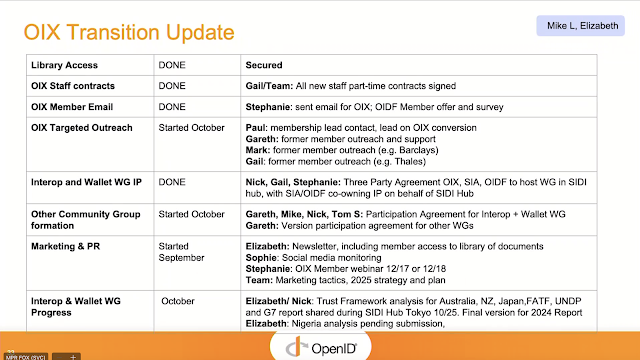

OIX transition update - Mike Leszcz

Open Identity Exchange(OIX)のリソース等をOpenID Foundationへ移管する動きです。そもそも論、OIXはオバマ政権の際にOpenID FoundationとInformation Card Foundationのジョイントで作られている背景もあるので、InfoCard無き今となってはOIDFへ巻き取られていくのは必然だったのかもしれません・・・・

移管対象はライブラリ、タレント(人など)、ワーキンググループです。

ワーキンググループは当面はコミュニティグループとして移管されるようになるみたいです。

終わっているものもすでにありますので、今後粛々と移管が進むようですね。

Interop and Wallet WG IPにはSIDI Hubで実施しているTrust Framework Mappingも含まれるようなので、Secure Identity Alliance(SIA)とOIDFの共同IPとしてSIDI Hubの代わりに共同で所有されることになるようです。

Member Survey Findings + Member Feedback for Input to 2025 Planning - Elizabeth

SIDI Hubサミットでも毎回行われますが参加者の意見をその場でサーベイする、という方法で今後のプランについてフィードバックを集めていきます。

やはり会場の声としてもStandardにしっかりと取り組んでいくべき、との声が多いようですね。当たり前かもしれませんが。

来年、何をしたいですか?→Party。。。はい、異議ありません。。

議論したいテーマは色々とありますね。先に挙げたAge Assuranceも大きな課題ですね。

OWF/SIDI Hub/ OIDF in 2025 - Elizabeth

Elizabethから先週東京で開催されたサミットの簡単な報告です。

続いてOpen Wallet FoundationのDanielからOWFとOIDFのジョイントの今後について話題提供です。

各国でVCについて検討〜採用は進んでいるが相互に話をする機関がない、このような議論の場をOWFが持つことを想定している、ということです。

自分たちの子供の世代ではデジタルパスポートがあたりまえになる世界になるだろう、と。

だんだんSIDI Hubに似てきました。

Shared Signals and Open Banking Use Cases - Atul

WG Updateの前にSSFとOpen Bankingのユースケースについてです。

SSF自体のUpdateとしてはImplementers draftが出るなど結構進んでいますし、Interopイベントの開催など結構アクティブです。

そんな中、Open Finance(チリ、ブラジルなど)が結構興味を持ってくれている、という話でした。リスクイベントの共有などは特に金融業界では必要ですもんね。

DADE CG Update + Next Steps - Dean H. Saxe

先日

話題になったDADE(Death and the Digital Estate)コミュニティグループです。

APAC向けのタイムゾーンのミーティングもアレンジしようとしてくれています。いい感じですね。

WG Update – MODRNA - Bjorn

ここからは各WGのUpdateです。アジェンダの順番を入れ替えてリモート参加のBjornからMODRNAのUpdateを。

前回のWorkshopでも報告されましたが、CAMARA Projectとの連携も進んでいるようです。

着々とImplementers draftの作成も進めているようです。

Introduction to the IPSIE WG - Aaron

こちらも

噂のIPSIE(Interoperability Profiling for Secure Identity in the Enterprise)です。

将来的にはFAPIなども入れていくようですが、当面はOIDC+SCIM+SSF+OAuthってところですね。

Certification Program Update - Joseph

続いてCertification Programです。

こちらも日本政府もサポートしていたOID4VPのテストの展開として、ドイツ政府のWalletコンペに使われたり、Verifier向けのテストのUpdateはIIWでデモが予定されいたり、といい感じで進んでいるようです。

一方でOID4VCIはまだ将来のロードマップにあるだけですね。。まぁ、午前中にDCP WGの会合も出たんですがまだまだBreaking Changesがありそうなのでテスト開発も難しいのかもしれません。

A/B Connect - Mike Jones

続いてConnect WGです。

- OIDC specのうち9つがISO PASとして公開

- OID4VPがDCPへ

- OID4VP ID3がWGLCへ

- OID Federation ID4が承認

- シュツットガルト大学によるセキュリティ分析が進む(OpenID Federation)

- OpenID Federationのプロダクション環境での利用

- Walletプラグフェストも開催

こちらがISOの標準になったOpenID Connect関連スペックファミリーです。これでISOから有料で仕様文書を購入することができるようになりました(笑?泣)

他にもOpenID Federation Walletアーキテクチャ周りのドキュメントなど出しています。

AuthZEN - Omri Gazitt

次はAuthZENです。ワーキンググループができて1年が経ちました。

この短期間でImplementers draftが出ているのがすごいですね。

今回のIIWでもセッションが予定されているようですし、Gartner IAMサミットでも登壇が予定されているようです。

Digital Credentials Protocol(DCP) Working Group Update - Kristina, Joseph, Torsten

午前中にFace to Face会議が行われたDCP WGです。

VP周りのトピックスは何といっても新しいクエリ言語「DCQL(だっくる)」のサポートですね。これまでPresentation Exchangeでしたがinput_descriptor周りが改良される見込みです。この辺りを含むImplementers draft 3もWGLCがかかっているのでもうすぐ出てきますね。

VCIについてもImplementers draft 2に向けた準備が開始される見込みなので、VPとほぼ同じタイミングでVoteが開始されそうです。破壊的変更に備えてフィードバックするなら今ですよ。

HAIPはもうちょっとかかりそうですが、EUとの調整がありなる早、ってところで急いでいるようです。

IIWでのセッションもてんこ盛りの予定です。今回はこれを聞いただけで終わるんじゃないかな・・・

eKYC & IDA WG - Hodari

我らがeKYC & IDA WGです。今回はMarkがまだ東京にいるので今回新しくco-chairにノミネートされているHodariが代わりに報告です。(お前がやれ、という話はしないでください)

何といってもIDAのファイナライズとISO PAS、JWT Claimsレジストリが認められた、という大きなニュースがありましたね。

ということで、Authority Claims ExtensionのImplementers draftに向けた動きやConformance Testの会はtうなど次に向けた動きが活発化していきそうです。

FAPI - Nat Sakimura

そして崎村さんからFAPI WGのUpdateです。

FAPI2のAttacker modelとSecurity Profileがもう直ぐPublic review、そしてMessage SigningはMessaging signingとHTTP Signatureの2つにスペックを分離する、と。

こちらも2025年の1〜3月に向けて仕様のファイナライズが進みそうですね。

iGov - John Bradley

次はJohnからiGovです。そういえば日本ではiGovあんまり聞きませんね。。

最近は政府でOAuth2.0プロトコルを使う場合のプロファイルについて作っているとのこと。主にセキュリティ関係かな。IPSIEがエンタープライズ向けならiGovは政府向けですね。

こうやってみるといろんな国でiGov適用をやってるんですね。

US OpenBanking / CFPB / FDX partnership - Gail, Joseph

リエゾン関係です。一言で言うとFAPIの普及のためにUSでやっているロビイングですね。

このままFDXがFAPIを採用するのを待つのがいいのか、など議論が続きますね。。。

やはりゼロイチよりもイチ→ヒャクの難しさは並大抵ではありません。

ということで今回のWorkshopはこんな感じでした。

いよいよIIW本番が始まります。。