注意事項)

今回のポストでの構成内容は非サポートの構成を含んでいますので、実環境への適用は避けてください。動作上、ライセンス上の問題が発生しても当方は責任を負いかねます。また、本稿はForefront Identity Manager(FIM)に関する知識をある程度持っている方を対象として書いていますので、細かいFIMの使い方については本blogの他のポストなどを参考にしてください。

ここまでシングルサインオンを中心にOpenAMを使ったOffice365とのID連携(フェデレーション)の解説をしてきましたが、今回はそのバックエンドのプロビジョニングについて解説します。

これまでのポスト

・

[Office365/AzureAD]OpenAMとのID連携①

・

[Office365/AzureAD]OpenAMとのID連携②

今回も全体の図の中で枠線で囲っている部分の解説をしていきたいと思います。

AADSyncを使ってオンプレミスのAD DS上のアカウントをAzureADおよびOpenAMのレポジトリであるOpenDJにプロビジョニングしています。

早速構成していきましょう。

◆OpenAMのユーザとOffice365のユーザを紐づけるための準備

最初に大前提として、Office365とのID連携を実現するためには「SAML AsserionとAzureAD上のユーザの以下の属性が一致すること」が必要となります。

| 属性名 | 属性値 |

|---|

| SAML Assertion | AzureAD |

|---|

| NameID | ImmutableId | 任意の値(AD FS/AADSync構成の場合の初期値はAD DS上のアカウントのObjectSidをBase64エンコードした値) |

| IDPEmail | UserPrincipalName | メールアドレス形式の値(AD FS/AADSync構成の場合の初期値はAD DS上のアカウントのUserPrincipalName属性の値) |

通常AD FS/AADSync(もしくはDirSync)を使うと自動的に上記要件を実現する様に設定が行われますが、今回はAD FSの代わりにOpenAMをIdentity Provider(IdP)として使いますので、OpenAMがSAML Assertionとして発行する値とAzureAD上のユーザの属性を一致させるように、OpenAMのユーザレポジトリであるOpenDJおよびAzureADを構成する必要があります。

IDPEmailについては既に前回OpenAMのリモートサービスプロバイダーを設定する際にIDPEmailとOpenAMのmail属性をマッピングするように設定をしてありますので、追加の設定は不要ですので、NameID/ImmutableIdの値をどうするか考える必要があります。

通常、AD DSアカウントを使うのでObjectSid属性を元にImmutableIdを生成しAzureADへプロビジョニングすることになるのですが、OpenAMのレポジトリであるOpenDJにAD DSのObjectSidを持っていくのもナンセンスなので、今回は簡易的になりますが、AD DS上のsAMAccountName属性とOpenDJ上のuidとAzureAD上のImmutableIdにマッピングすることでOpenAMとAzureADが共通の値を使えるようにします。

◆AzureADとの同期設定

何はともあれAADSyncをダウンロードしてセットアップします。

ダウンロードページ(2014/12/18に最新版がリリースされています)

http://www.microsoft.com/en-us/download/details.aspx?id=44225

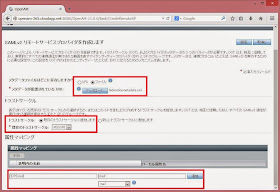

セットアップを行う際、AzureADとAD DSのアカウントのマッチングに関する設定を行う画面が出てきますので、ここを以下のように設定します。

・sourceAnchor attribute : sAMAccountName

・userPrincipalName attribute : mail

このsourceAnchorがAzureAD上のImmutableIdと紐づく属性となるので、先に述べたようにsAMAccountNameを設定します。また、userPrincipalNameについては.localなどのローカル名前空間でAD DSを構成している環境においてはAzureADのメールアドレスと正しく紐づかないので、別属性(ここではメールアドレス属性)にAzureAD上のメールアドレスの値を設定することにします。

◆OpenDJとの同期設定

まず、AADSyncはAD DSとAzureADの同期しかサポートされませんので、当然のことながらそのままではOpenDJにユーザをプロビジョニングすることはできません。

そこで、非サポートですがForefront Identity Manager(FIM)用のGeneric LDAP Connectorを無理やりAADSyncで使えるように構成します。

Generic LDAP Connector for Forefront Identity Managerのダウンロードページ

https://www.microsoft.com/en-us/download/details.aspx?id=41163

無理やり、と言っても基本的にDirSyncもAADSyncもエンジンはFIM Synchronization Serviceなので、コネクタをインストールしてフォルダ構成を合わせれば認識してしまいます。

Generic LDAP Connectorをインストールすると実体のDLLは以下のフォルダに展開されます。

C:\Program Files\Microsoft Azure AD Sync\Synchronization Service\Extensions

これをAADSyncが利用するコネクタ用のフォルダへコピーします。

C:\Program Files\Microsoft Azure AD Sync\Extensions

同様にパッケージコネクタの定義ファイルもコピーします。

元)C:\Program Files\Microsoft Azure AD Sync\Synchronization Service\UISHELL\XMLs\PACKAGEDMAs

先)C:\Program Files\Microsoft Azure AD Sync\UIShell\XMLs\PackagedMAs

後は、Synchronization Managerから管理エージェントを作成し、Run Profileを定義します。

作成するRun ProfileはとりあえずFull Import/Delta Import/Full Synchronization/Delta Synchronization/Exportで大丈夫です。

諸々の設定が終わると、こんな状態になります。

後はAADSyncのSynchronization Rules Editorを使って属性のマッピングを行うのですが、その前に一つ大事な考慮事項があります。

AzureADとOpenAMのID連携設定を行うと、AzureADからOpenAMへ以下の認証要求がSAMLプロトコルで飛んできます。

<samlp:AuthnRequest xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"

xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion"

ID="_142f225c-9a69-4f38-b585-ba4956b17e32"

IssueInstant="2014-12-25T06:49:39Z"

Version="2.0"

AssertionConsumerServiceIndex="0"

>

<saml:Issuer>urn:federation:MicrosoftOnline</saml:Issuer>

<samlp:NameIDPolicy Format="urn:oasis:names:tc:SAML:2.0:nameid-format:persistent" />

</samlp:AuthnRequest>

重要なのはこの要求の中のNameIDPolicy Formatの部分です。

意味合いとしては「Office365/AzureADにログインするには"urn:oasis:names:tc:SAML:2.0:nameid-format:persistent"というフォーマットでNameIDを発行して欲しい」、ということなので、OpenAM側で該当するフォーマットでアサーションを発行してあげるように設定する必要があります。

もちろんOpenAMの全体設定として必ず当該フォーマットでの認証要求があったらNameIDの値に特定の値(ここではuid)を渡す、という設定を行うことも可能ですが、あまりにも汎用性がない構成となってしまいますので、AzureADからの"urn:oasis:names:tc:SAML:2.0:nameid-format:persistent"形式での要求があった場合にはuidの値をNameIDとして発行する、という設定を行いたいと思います。

OpenAMでは上記のようなSP毎に発行するNameIDの値を定義するために、ユーザの以下の属性を使います。

※OpenAMの前身であるOpenSSOの更に前身であるSun Access Managerの時代を彷彿とさせる属性名です。

・sun-fm-saml2-nameid-info

・sun-fm-saml2-nameid-infokey

それぞれの属性には以下のような値を設定する必要があるので、AADSyncのExpression Ruleでマッピングを定義します。

| 属性 | 値 | 例 |

|---|

| sun-fm-saml2-nameid-info | "OpenAMのIdP EntityID"|"SP(AzureAD)のEntityID"|"発行する値"|"OpenAMのIdP EntityID"|"NameID Format"|"発行する値"|"SP(AzureAD)のEntityID"|IDPRole|false | https://openam.example.com/OpenAM-11.0.0|urn:federation:MicrosoftOnline|kenshinu|https://openam.example.com/OpenAM-11.0.0|urn:oasis:names:tc:SAML:2.0:nameid-format:persistent|kenshinu|urn:federation:MicrosoftOnline|IDPRole|false |

| sun-fm-saml2-nameid-infokey | "OpenAMのIdP EntityID"|"SP(AzureAD)のEntityID"|"発行する値" | openam.example.com/OpenAM-11.0.0|urn:federation:MicrosoftOnline|kenshinu |

また、上記属性を使うため、OpenDJ上のアカウントのスキーマ(objectClass)設定として以下を設定します。

・inetOrgPerson

・inetUser

・sunFMSAML2NameIdentifier

AADSyncのSynchronization Rules Editorでマルチバリュー属性を設定する場合は面倒ですが、複数のルールを定義し、joinをしていく必要があるので、追加するobjectClassの値ごとにルールを追加します。

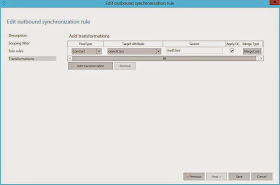

ここまでを踏まえて定義したルールが以下です。

①ベースの作成

| ページ | 設定 |

|---|

| Description | 項目 | 値 |

|---|

| Name | Out to OpenDJ - Base Identity |

| Connected System | OpenDJ |

| Connected System Object Type | inetOrgPerson |

| Metaverse Object Type | person |

| Link Type | provision |

| Soft Delete Expiry Interval | 0 |

| Precedence | 0 |

| Scoping filter | Attribute | Operator | Value |

|---|

| mail | ENDSWITH | @example.com |

| Transformations | FlowType | Target Attribute | Source | Apply Once | Merge Type |

|---|

| Expression | dn | uid=" & [accountName] & ",ou=people,dc=example,dc=com | ○ | Update |

| Direct | sn | sn | - | Update |

| Direct | givenName | givenName | - | Update |

| Direct | mail | mail | - | Update |

| Constant | userPassword | P@ssw0rd | ○ | Update |

| Expression | sun-fm-saml2-nameid-info | https://openam.example.com/OpenAM-11.0.0|urn:federation:MicrosoftOnline|" & [accountName] & "|https://openam.example.com/OpenAM-11.0.0|urn:oasis:names:tc:SAML:2.0:nameid-format:persistent|" & [accountName] & "|urn:federation:MicrosoftOnline|IDPRole|false | ○ | MergeCase |

| Expression | sun-fm-saml2-nameid-infokey | "openam.example.com/OpenAM-11.0.0|urn:federation:MicrosoftOnline|" & [accountName] | ○ | MergeCase |

| Constant | objectClass | inetOrgPerson | ○ | MergeCase |

| Direct | cn | cn | - | Update |

尚、objectClass、sun-fm-saml2-nameid-info、sun-fm-saml2-nameid-infokey属性はOpenDJ上でマルチバリュー属性となっているのでMergeTypeはMergeCaseを設定する必要があります。

②objectClassの追加(inetUser)

| ページ | 設定 |

|---|

| Description | 項目 | 値 |

|---|

| Name | Out to OpenDJ - objectClass inetUser |

| Connected System | OpenDJ |

| Connected System Object Type | inetOrgPerson |

| Metaverse Object Type | person |

| Link Type | join |

| Precedence | 0 |

| Transformations | FlowType | Target Attribute | Source | Apply Once | Merge Type |

|---|

| Constant | objectClass | inetUser | ○ | MergeCase |

③objectClassの追加(sunFMSAML2NameIdentifier)

| ページ | 設定 |

|---|

| Description | 項目 | 値 |

|---|

| Name | Out to OpenDJ - objectClass sunFMSAML2NameIdentifier |

| Connected System | OpenDJ |

| Connected System Object Type | inetOrgPerson |

| Metaverse Object Type | person |

| Link Type | join |

| Precedence | 0 |

| Transformations | FlowType | Target Attribute | Source | Apply Once | Merge Type |

|---|

| Constant | objectClass | sunFMSAML2NameIdentifier | ○ | MergeCase |

ここまでで設定が完了するので、AADSyncを使ってAD DS上のユーザをAzureADおよびOpenDJへ実際に同期をしてみます。

◆AD DS上のユーザ作成と同期の実行

今回、ローカルドメイン(.local)としてAD DSを作成したので、userPrincipalNameの代わりにメールアドレスを使う設定を行いましたので、ユーザのメールアドレス属性にAzureADで使うメールアドレスを設定します。

これで準備が整ったので、タスクスケジューラ上のAADSyncスケジュールを有効化して実行します。

尚、OpenDJへの同期についてはAADSyncのスケジューラには組み込まれていませんので手動で実行します。

結果、OpenDJ上に以下のようなユーザが作成され、OpenAMでOffice365/AzureADへシングルサインオン出来るようになります。

dn: uid=kenshinu,ou=people,dc=example,dc=com

objectClass: person

objectClass: organizationalPerson

objectClass: inetorgperson

objectClass: inetUser

objectClass: top

objectClass: sunFMSAML2NameIdentifier

givenName: Kenshin

uid: kenshinu

cn: Kenshin Uesugi

sun-fm-saml2-nameid-info: https://openam.example.com/OpenAM-11.0.0|urn:

federation:MicrosoftOnline|kenshinu|https://openam.example.com/OpenAM-

11.0.0|urn:oasis:names:tc:SAML:2.0:nameid-format:persistent|kenshinu|urn:federa

tion:MicrosoftOnline|IDPRole|false

sn: Uesugi

userPassword: {SSHA}udJ1bXXYdNu2KlpMgXseHxSQnum7i6weFAndjw==

mail: kenshinu@example.com

sun-fm-saml2-nameid-infokey: openam.example.com/OpenAM-11.0.0|urn:fede

ration:MicrosoftOnline|kenshinu

繰り返しになりますが、今回はAADSyncを使いましたが、Forefront Identity Managerを使えばちゃんとサポートされた構成を作ることが出来ますので、マネはしないでください。

ただ、今後AADSyncでも他のレポジトリとの同期をサポートしていく予定もあるようなので、Synchronization Rules Editorの使い方を中心にAADSyncの使い方をマスターしておくと良いと思います。

参考)Directory Integration Tools(DirSync/AADSync/FIMの機能比較)

http://msdn.microsoft.com/en-us/library/azure/dn757582.aspx

このページを見るとAADSyncでは様々な機能がCS(Comming Soon)となっており、DirSyncやFIMがAADSyncに統合されていく姿が見えてくると思います。

と、言うことで今後もAADSyncについては目が離せませんね。

尚、今回まででOpenAMを使ったOffice365とのID連携については終わりですが、次回以降で最初の全体構成図の他のパートについても解説をしていこうと思います。