こんにちは、富士榮です。

毎年3月に佐賀大学で開催されている統合認証シンポジウムに参加するために4〜5年ぶり?に佐賀大学に来ています。大学や研究機関でID基盤の企画や運用をしている方々がたくさん参加される歴史あるシンポジウムです。

IAL2/AAL2のロードマップを作ろう:学認のサポート:佐藤先生(東京大学・学認)

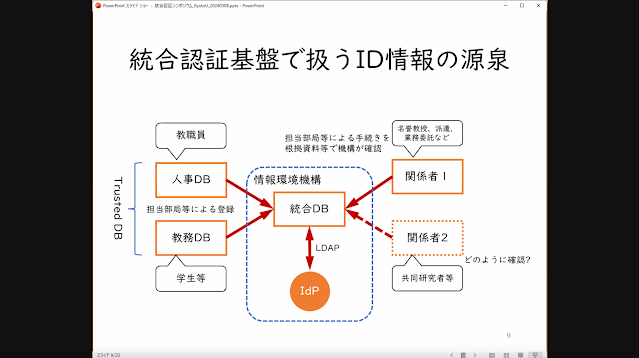

大学や研究機関におけるID保証の必要性の話です。

文科省としてもオープンアクセスを推進しているのが大きな理由ですね。

オープンアクセスとは・・

このような状況への対処とインターネットの普及を受けて学術情報をインターネットから無料で入手でき、誰でも制約なくアクセスできるようにするというオープンアクセスの発想が1990年代に生まれた

組織が研究者のアイデンティティを保証した上で、研究者がそれらのアイデンティティを使って研究活動を行う、というのが基本的な考え方です。すでにNIIではGRDM、Jairo Cloudという基盤を運用していて、各機関のIdPを使ってログインして利用するのが基本的な使い方です。

これはオンプレミスでShibboleth IdPを建てて運用していく、というのは負荷も高いのでMSやGoogleのアカウント管理(要するにGoogle WorkspaceやMicrosoft 365ですね)や、IDaaSサービスを使っていく必要があるので、学認としてもサポートしていこうとしている、ということです。

その一つの取り組みとして、ここ3年ほど「次世代学認」という旗印のもの、質の高いIdPの運用を可能にするにはどうするのがいいのかを模索してきたわけです。その取り組みに加えて新たなミッションとしてより多くの大学がサービスを享受するにはどうすればいいのか?を考え始めており、そのために学認の求めるIAL/AALを定義してIDaaSやIdPの構築をする際のガイドラインとして提供しよう、という話になっている、ということですね。(こちらの作業部会には私も参加しておりましてサポートさせていただいております)

この辺りをNIST SP800-63をベースに設計をして行っているのはデジタル庁がやっていることと似ていますね。

こちらの会議にも私は参加していまして、先日の会議の議事録が最近公開されていますのでご参考までに。

本気でこれを推進していこうとするとなかなか難しい話も多く、ポリシー策定等の文書を作り、リスク評価、実現可能性の評価、予算・人員の確保、構築、としっかりと計画を立てて進めていかないといけないですね。

現在、そのために「中規模実験」として意見交換〜文書化を進めています。来年度はシステムに関する技術的なところ(プロトコルやIdPの構成など)も進めていく予定なので参加機関募集!というアナウンスもありました。

他にもAALにも触れられています。Google AuthenticatorやMicrosoft Authenticatorやパスキー(Face IDやWindows Helloなど)などの新しい認証器がたくさん出てきていますが、しっかりリスク評価をした上で認証器レジストへ登録して公開する、という動きもあります。FIDO Metadataの学認版って感じですね。

学認対応IdPホスティングサービス実証実験とそこから得られた課題と対応:清水先生(NII)

学認参加機関を増やしていかないと先のオープンアクセス・オープンサイエンスが実現しないわけなのですが、そのためには各大学や機関がIdPを構築する必要があるわけです。このあたりはそれなりにハードルも高いので、学認対応IdPホスティングサービスをNIIが中心に提供していくことを検討している、という話です。

本格提供に先んじて2023年3月〜実証実験を行い、参加機関と協力して課題のあり出しなどを進めてきたそうです。

京都大学におけるOrthrosの活用に向けて:中村先生(京都大学)

京都大学で進めている研究DXの取り組みの推進においては「サービス主導型選択的多要素認証システム」がテーマになっているということです。すでに教員・学生には多要素認証システムを導入しているということですが、学外研究者に関するID保証強度をどのように高めていくか?というのが次の取り組みとなっているわけですね。これはこれまでのセッションでも出てきたオープンアクセスの話題そのものっていうことです。しかし外部ユーザとして名誉教授も入ってくるんですね・・・大学のID種別多すぎです。

外部の機関の提供するサービスを使ってIALやAALを補強していくためのHubのような役割となるシステム(認証プロキシ)として利用するイメージです。

これは重要な示唆ですが、大学におけるID管理がますます重要になってきている、ということが挙げられています。やはり研究データは非常に重要なもので国家レベルの機密情報に当たるものもあるわけなので、研究者の本人確認〜ID保証(IAL/AAL)が非常に重要になってきているということです。

公開鍵暗号方式に基づく認証機能の分離:大神さん(LINEヤフー)

パスワードレスの話です。先日発表されていたPKaaSの話ですね。

参考)PKaaSデモ

まずはパスキーの説明です。

次にLINEヤフーさんのパスワードレス認証の取り組みについて紹介がありました。SMS認証も合わせると2017年からパスワードレス認証の仕組みを提供しているので、かなり早いうちから対応を進めていました。さすがです。

- IdPがFIDOに関する機能を実装すること

- IdPを運用する上で必要なこと

が結構あるので、この辺りを共通化してコンポーネント・サービスとして提供しよう、というのがPKaaSってことですね。要するに機関のIdPはID管理に注力して認証に関する情報管理(特にFIDOだと公開鍵の管理などが該当)はクラウド(PKaaS)に任せるのはどうだろうか?という提案です。

実装方式は2つあるそうです。リダイレクトするかバックエンドでAPIを呼び出す方法です。

リダイレクトの場合のoriginはPKaaSになるんでしょうか。そうなるtお大学IdP側のフィッシング対策にはならなさそうですので、どちらの方式で実装するかは考えたほうがよさそうですねぇ。

そういえば東大とヤフーさん共同でTrusted Webの実証をしていましたね。

ハイブリッドクラウド環境における認証基盤とクライアント端末の運用:石丸さん(名古屋工業大学)

そういえば昔AD FSとOpenAMの連携をやったなぁ、、という記憶が蘇ってきました。

しかし、この辺りはあるある過ぎて・・・私は過去に3日間同期完了まで待っていたことがあります。。。

検証可能な資格情報によるデジタル学生証・職員証の検討:伊東先生(九州大学)

ジェイズコミュニケーションズさんとの共同プロジェクトなんですね。

VCサンプルというかJWTも見せていただけました。。。。

検証時にもIssuerに問い合わせに行くようです。

質疑応答でも出てきましたが、学生証のユースケースで難しいのは試験のときに持ち込めない、という点なんじゃないでしょうか。

Shibboleth IdPにおけるFIDO2認証対応 事例報告:大谷先生(佐賀大学)

ワンタイムパスワードをメインで使ってこられていたということです。

ベースはNIIが公開しているFIDO2プラグインを使ったそうです。

当時はShibboleth公式版が出ていなかったからですね。

ちょうど最近オフィシャルからもアルファ版が出ていますので、今後はこちらも検討されていくのかな?と思います。ただShibboleth v5以降でしか使えないみたいなのでほとんどの大学では厳しそうです。

まだ管理型機能などはないと言うことで実環境で使うにはまだまだ手を入れないといけなさそうですね。

いずれにしても大学がリテラシーもバラバラな人たちがたくさん集まる場所でもあるのでパスキーをうまく使えるようになると良いと思います。

こんなところです。

来年も参加できるといいなぁ、と思いました。

0 件のコメント:

コメントを投稿