これまで Identity 関連の技術セミナが大阪で開催されることは殆どなかったのですが、今回初めて東京で大好評の OpenID TechNight が開催されることになりました。

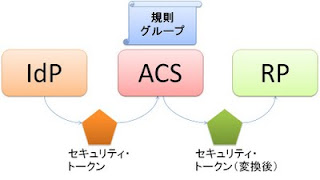

このブログでも LiveID の OpenID 対応のエントリや AppFabric ACS への OpenID Provider の登録に関するエントリなど、 OpenID に関連するトピックスを紹介してきました。

なかなかエンタープライズでの利用シナリオが想像されないま状態が続いていますが、 OpenID 自体は各種ソーシャル・サービスで浸透来ていることもあり、コンシューマ向けのサービス開発者の方々を中心にこの OpenID TechNight は毎回大好評だったイベントです。

また、最近は OAuth2.0 との親和性も手伝って OpenID Connect という新しい考え方もホットで、米国 OpenID Foundation 理事の @_natさんを中心に Microsoft の Mike Jones 氏など ws-* や SAML の仕様を策定していた方々が集まって日々スペックを書いているようです。

今回のイベントは 8/5 に東京で開催された OpenID TechNight Vol.7 に引き続き OAuth2.0 / OpenID Connect を中心としたトピックが満載の予定です。(東京での Vol.7 には 100名以上の参加があったようです)

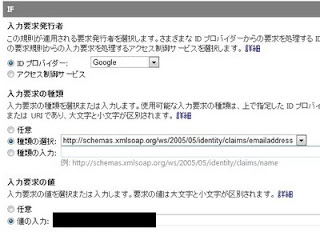

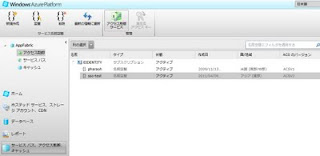

私も実は登壇予定で、開発者向けということで Windows Identity Foundation / AppFabric ACS を中心に OAuth や OpenID に関連した具体的なコードやデモを紹介しようと思います。具体的には ACS 経由で取得した Facebook のアクセス・トークンを SAML トークンに変換したものを WIF で Windows Azure 上にデプロイしたアプリケーションに渡し、Facebook Graph API を使って、色々と Facebook を弄ぶ、などといったことを考えています。

参加申し込み方法は以下のイベント紹介文の中に載っているので、これまで「良さそうなイベントだけど東京だよね~~」と思っていた関西人の方は是非ともご参加ください。

======================================================================

毎回好評のID専門セミナーが初の大阪開催! いまやWeb APIに欠かせない

OAuth/OpenIDの最新動向から、実サービスへの適用まで学べます!

======================================================================

9/9(金)OpenIDファウンデーション・ジャパン主催で、技術者向け無料セミ

ナー "OpenID TechNight Vol.8 in 大阪" を開催いたします。仕様が策定中の

OpenID Connect と OAuth 2.0 の最新状況や、ID プロバイダーの取り組みにつ

いてご紹介します。

お申し込みは以下のいずれかのサイトからお願い致します。

http://atnd.org/events/19093

http://www.openid.or.jp/modules/news/details.php?bid=46

----------------------------------------------------------------------

■日時:

2011年 9月 9日(金) 16:00 ~ 18:30(開場15:30 ~)

■場所:

株式会社ケイ・オプティコム 16階 会議室

(大阪市北区中之島3-3-23 中之島ダイビル)

http://www.k-opti.com/company/access/

■プレゼンテーション(予定):

・「OpenID Connect latest spec」 by @ritou

・「OAuth latest spec」 by @nov

・「Microsoft の Restful Identity」 by @phr_eidentity

・「eoID の OpenID 化について」 by K-Opticom

■対象:

・Restful な Identity 技術にご興味をお持ちの方。

・Twitter / Facebook / Google / mixi などの API を触ったことがある方、

これから勉強してみたいと思っている方。

■インターネット中継:

当日の模様は Ustream の以下の URL にて中継する予定です。

http://www.ustream.tv/channel/openid-tech-night

■Twitterハッシュタグ:

#openid #technight

■過去の模様はこちら:

・2011/08/05 OpenID TechNight Vol. 7

http://atnd.org/events/18104

・2010/05/28 OpenID TechNight Vol. 6

http://gihyo.jp/news/report/2010/06/0101

Why I Joined Hawcx

1 週間前