こんにちは、富士榮です。

Azure Active Directory(Azure AD)の条件付きアクセス機能を使うとアクセス元のネットワークやデバイス、クライアントアプリケーションの種類により、アプリケーションへのアクセスを制御(ブロックしたり多要素認証を要求したり)することが出来ます。

実際の案件で条件付きアクセスがどうやって使われているのか?については昨年のde:codeで紹介させていただきましたので、見てみてください。

ただ、この条件付きアクセスですがテストをするのが結構面倒なんです。当たり前ですが、すべてのアクセス元のネットワーク、デバイス、クライアントの種類を網羅的に準備することは中々現実的ではないので。

ということで先日新しくリリースされた条件付きアクセスのポリシーの適用状況をシミュレーションしてくれるテスト機能「What If」を使ってみます。

使い方は非常に簡単で、Azure ADの条件付きアクセスの設定画面からポリシー一覧を確認すると「What If」というボタンがあります。

これをクリックするとユーザ、対象のアプリケーションなどシミュレーションしたい条件を設定することが出来ます。

まず、ユーザを選びます。

次に対象アプリケーションを選びます。(すべてのアプリ、でもOKです)

後はアクセス元のネットワークアドレスとデバイスの種類、クライアントアプリケーションの種類を選択して、「What If」をクリックします。

すると適用されるポリシー一覧が表示されます。

この場合は多要素認証を適用するポリシーが出てきましたので、この条件だと多要素認証を要求されることがわかります。

逆に適用されないポリシー一覧も確認できます。その際に適用されない理由も含めて確認が出来るので、非常に便利です。

条件付きアクセス・ポリシーのネットワークアドレスの変更など構成変更をする際、事前にテストが出来るのでとっても便利です。

2018年1月22日月曜日

2018年1月18日木曜日

[告知]統合認証シンポジウム@佐賀大学で大学におけるSNSの活用について話します

こんにちは、富士榮です。

昨年に引き続き今年も佐賀大学で開催される統合認証シンポジウムに登壇させていただくことになりました。

第11回統合認証シンポジウム

https://www.cc.saga-u.ac.jp/ias/#gsc.tab=0

日時:2018年3月1日(木)13:30~17:30

場所:佐賀大学教養教育大講義室

思えばLINEとAzure AD B2Cを組み合わせて学生や保護者などへのリーチャビリティの高いコミュニケーション基盤とそれを支えるID基盤のアイデアは昨年度の統合認証シンポジウムの後の宴会の場で産まれたものでした。最初は半分酔っ払いの思いつきでしたが、色々やってみると応用の範囲が思いのほか広くビジネスになってしまうのが面白いところです。

と、言うことで昨年度はエンタープライズID管理のトレンドの話をしましたが、今年は大学におけるSNS IDの活用についてお話しします。

他にも著名な先生方が大学における業務改善のお話しをしてくださったり、お馴染み日本マイクロソフトの中田さんがOffice365の多要素認証についてお話ししてくださるそうですので、大学だけでなく一般企業においても有益な内容になると思います。

既に申込みも始まっていますので、是非お申込みください。

昨年に引き続き今年も佐賀大学で開催される統合認証シンポジウムに登壇させていただくことになりました。

第11回統合認証シンポジウム

https://www.cc.saga-u.ac.jp/ias/#gsc.tab=0

日時:2018年3月1日(木)13:30~17:30

場所:佐賀大学教養教育大講義室

思えばLINEとAzure AD B2Cを組み合わせて学生や保護者などへのリーチャビリティの高いコミュニケーション基盤とそれを支えるID基盤のアイデアは昨年度の統合認証シンポジウムの後の宴会の場で産まれたものでした。最初は半分酔っ払いの思いつきでしたが、色々やってみると応用の範囲が思いのほか広くビジネスになってしまうのが面白いところです。

と、言うことで昨年度はエンタープライズID管理のトレンドの話をしましたが、今年は大学におけるSNS IDの活用についてお話しします。

他にも著名な先生方が大学における業務改善のお話しをしてくださったり、お馴染み日本マイクロソフトの中田さんがOffice365の多要素認証についてお話ししてくださるそうですので、大学だけでなく一般企業においても有益な内容になると思います。

既に申込みも始まっていますので、是非お申込みください。

2018年1月15日月曜日

[Azure AD/Intune]ログイン画面からPINをリセットする(モバイル編)

こんにちは、富士榮です。

前回はAzure AD JoinしているWindows 10 PCのPINをログイン画面からリセットする方法を紹介しましたが、今回は今更ながらですがWindows 10 MobileのPINをリセットする方法です。

今更ではありますが、最近Lumia 950を滅多に起動しなくなり、PINを忘れてFactoryリセット、、、という繰り返しをしていたので、最初からこの方法を実装しておけばよかった・・・と後悔したので。。

さて、やり方ですが実装方法は前回とほぼ同じですが、リセットの方法が若干異なります。(管理者がIntuneの管理画面からリセットします)

ということで早速。

前回はAzure AD JoinしているWindows 10 PCのPINをログイン画面からリセットする方法を紹介しましたが、今回は今更ながらですがWindows 10 MobileのPINをリセットする方法です。

今更ではありますが、最近Lumia 950を滅多に起動しなくなり、PINを忘れてFactoryリセット、、、という繰り返しをしていたので、最初からこの方法を実装しておけばよかった・・・と後悔したので。。

さて、やり方ですが実装方法は前回とほぼ同じですが、リセットの方法が若干異なります。(管理者がIntuneの管理画面からリセットします)

ということで早速。

◆必要な物、準備事項

- デバイス

- Azure AD参加したWindows 10 Creator Updateが動作しているデバイス(Creator Update/1703からこの機能は使えるとドキュメント上は書いてあります。が、私の環境が既にFall Creator Update/1709だったので1709でしか試していません)

- ライセンス

- 該当ユーザにIntuneのライセンスが割り当たっていること

- 設定

- IntuneでPINリセット用のプロファイルを構成していること

◆Intuneでデバイス構成プロファイルを作成する

ここはPC用と同じプロファイルが使えるので、前回紹介したものをそのまま使います。

尚、ドキュメント上はMicrosoft PIN Reset Service IntegrationとMicrosoft PIN Reset ClientをAzure AD上にプロビジョニングしておかないとダメ、とありますがどうやらこの手順は無くても動きそうです。(どうしても動きがおかしい場合は試してみても良いかも知れませんが)

念のため、Microsoft PIN Reset Service IntegrationとMicrosoft PIN Reset Clientのプロビジョニング方法です。

- Microsoft PIN Reset Service Integration

Intuneテナントの管理者でこのURLにアクセスし、ディレクトリへのアクセス権限を与えます。

承諾すると、エラーが出ますがこれでOKです。

- Microsoft PIN Reset Client

同じくIntune管理者でアクセスします。

こちらもエラーが出ますがOKです。

(カスタムスキームだったので、Azure AD Joinした端末へIntune管理者でログインしたり、Windows 10 Mobileからアクセスしてみましたが、結果は同じだったのであまり関係ないのかも知れません)

エラーは出るものの、上記2つを実行することでAzure AD上にサービスがプロビジョニングされます。私の環境ではあっても無くてもPINリセットは実行できたので無くてもOKかも知れません。

- 管理者によるリセット要求

Intuneの管理画面で対象のデバイスを選択、Overviewの一番右上のドロップダウンよりReset passcodeを選択します。

確認画面が出てリセット要求が行われます

しばらく(5分~10分くらい)して画面をリロードすると新しいPIN(テンポラリPIN)が表示されます。(7日間表示されるので、この間に利用者へ通知してリセットさせるという方式です)

- 利用者側の操作

管理者がPINのリセット要求を行うと一時的に端末がロックされます。

完了を押すと管理者から聞いたテンポラリPINコードを入力する画面が出てきますので、入力します。

(尚、不具合だと思うのですが、管理者側で発行したテンポラリPINコードにモバイルのキーボードで入力できない文字記号が含まれることがありました。その場合は再度管理者にテンポラリPINコードを発行してもらう必要があります)

入力が完了すると、自身で使うPINを登録することが出来るようになります。ここで設定したPINが以降デバイスのロック解除を行うPINとなります。

上手くいけばデバイスを使えるようになります。

もうWindows 10 Mobileを使うことも減ってくるとは思いますが、PINを忘れるたびにリセットして写真やデータが消える、ということもなくなるので使用頻度が減ってきた今がPINリセットを実装しておくべき時なのかも知れません。

尚、ドキュメント上はMicrosoft PIN Reset Service IntegrationとMicrosoft PIN Reset ClientをAzure AD上にプロビジョニングしておかないとダメ、とありますがどうやらこの手順は無くても動きそうです。(どうしても動きがおかしい場合は試してみても良いかも知れませんが)

念のため、Microsoft PIN Reset Service IntegrationとMicrosoft PIN Reset Clientのプロビジョニング方法です。

- Microsoft PIN Reset Service Integration

Intuneテナントの管理者でこのURLにアクセスし、ディレクトリへのアクセス権限を与えます。

承諾すると、エラーが出ますがこれでOKです。

- Microsoft PIN Reset Client

同じくIntune管理者でアクセスします。

こちらもエラーが出ますがOKです。

(カスタムスキームだったので、Azure AD Joinした端末へIntune管理者でログインしたり、Windows 10 Mobileからアクセスしてみましたが、結果は同じだったのであまり関係ないのかも知れません)

エラーは出るものの、上記2つを実行することでAzure AD上にサービスがプロビジョニングされます。私の環境ではあっても無くてもPINリセットは実行できたので無くてもOKかも知れません。

◆リセットする

モバイルの場合はPCとは異なり、ログイン画面から自分自身でPINをリセットすることはできず、あくまでIntune管理者へリセットを依頼することになります。- 管理者によるリセット要求

Intuneの管理画面で対象のデバイスを選択、Overviewの一番右上のドロップダウンよりReset passcodeを選択します。

確認画面が出てリセット要求が行われます

しばらく(5分~10分くらい)して画面をリロードすると新しいPIN(テンポラリPIN)が表示されます。(7日間表示されるので、この間に利用者へ通知してリセットさせるという方式です)

- 利用者側の操作

管理者がPINのリセット要求を行うと一時的に端末がロックされます。

完了を押すと管理者から聞いたテンポラリPINコードを入力する画面が出てきますので、入力します。

(尚、不具合だと思うのですが、管理者側で発行したテンポラリPINコードにモバイルのキーボードで入力できない文字記号が含まれることがありました。その場合は再度管理者にテンポラリPINコードを発行してもらう必要があります)

入力が完了すると、自身で使うPINを登録することが出来るようになります。ここで設定したPINが以降デバイスのロック解除を行うPINとなります。

上手くいけばデバイスを使えるようになります。

もうWindows 10 Mobileを使うことも減ってくるとは思いますが、PINを忘れるたびにリセットして写真やデータが消える、ということもなくなるので使用頻度が減ってきた今がPINリセットを実装しておくべき時なのかも知れません。

2018年1月12日金曜日

[Azure AD/Intune]ログイン画面からPINをリセットする

こんにちは、富士榮です。

前回はAzure AD JoinしているWindows 10 PCのパスワードをログイン画面からリセットする方法を紹介しましたが、今回はPINをリセットする方法です。

まぁ、パスワードでログインすればいいじゃないか、という話もあるにはあるのですが、PINを忘れてしまうとログイン後、PINの削除=Windows Hello関連の設定のクリアをしてからPINの再設定、Windows Hello関連(顔とか指紋)の再登録という手順になるので、確かにPINだけでリセット出来るととても便利です。

こちらもパスワードリセットとほぼ同じ方法で設定をすることになるので、今回は差分となる部分を紹介します。

前回はAzure AD JoinしているWindows 10 PCのパスワードをログイン画面からリセットする方法を紹介しましたが、今回はPINをリセットする方法です。

まぁ、パスワードでログインすればいいじゃないか、という話もあるにはあるのですが、PINを忘れてしまうとログイン後、PINの削除=Windows Hello関連の設定のクリアをしてからPINの再設定、Windows Hello関連(顔とか指紋)の再登録という手順になるので、確かにPINだけでリセット出来るととても便利です。

こちらもパスワードリセットとほぼ同じ方法で設定をすることになるので、今回は差分となる部分を紹介します。

◆必要な物、準備事項

- デバイス

- Azure AD参加したWindows 10 Creator Updateが動作しているPC(パスワードと違ってCreator Update/1703からこの機能は使えるとドキュメント上は書いてあります。が、私の環境ではFall Creator Updateでないと動きませんでした)

- ライセンス

- 該当ユーザにIntuneのライセンスが割り当たっていること(GPOやPowerShellで対象PCのレジストリを直接操作してもOKですが、Intuneがあると便利です。本ポストではIntuneを使ってポリシーを配布する方法を紹介します)

- 設定

- IntuneでPINリセット用のプロファイルを構成していること

早速やってみます。

◆Intuneでデバイス構成プロファイルを作成する

前回同様、Azure PortalからIntune、Device ConfigurationからProfilesを開き、Create profileをより新規プロファイルを作成します。

ほぼパスワードリセットの時と作成するプロファイルは同じなのですが、設定するOMA-URIだけが以下のものとなります。

./Device/Vendor/MSFT/PassportForWork/[Tenand Id]/Policies/EnablePinRecovery

このTenant IdはAzure ADのプロパティから取得できるテナントIDです。

これで完了です。パスワードリセットよりも簡単です。

このリンクから以下の様にPINリセットを進めることが出来ます。

パスワードでログインし、多要素認証を行います。

警告が表示されます。PINはデバイス単位なので、当然リセットはデバイス毎に行う必要があります。(忘れた奴だけやればOKですが)

新しいPINを登録します。

完了すると新しいPINでログインできるようになります。

前回のパスワードリセットを含め、ログイン画面から出来ることが増えているので、ヘルプデスクの負荷を下げるには、Windows 10+Azure AD/Intuneの組み合わせは良いと思います。

ほぼパスワードリセットの時と作成するプロファイルは同じなのですが、設定するOMA-URIだけが以下のものとなります。

./Device/Vendor/MSFT/PassportForWork/[Tenand Id]/Policies/EnablePinRecovery

このTenant IdはAzure ADのプロパティから取得できるテナントIDです。

これで完了です。パスワードリセットよりも簡単です。

◆リセットする

構成が上手くいくとWindows 10 PCのログイン画面にPINリセットのリンクが表示されます。(もちろんAzure AD参加、Intuneへのデバイス登録がされていることが前提です)

このリンクから以下の様にPINリセットを進めることが出来ます。

パスワードでログインし、多要素認証を行います。

警告が表示されます。PINはデバイス単位なので、当然リセットはデバイス毎に行う必要があります。(忘れた奴だけやればOKですが)

新しいPINを登録します。

完了すると新しいPINでログインできるようになります。

前回のパスワードリセットを含め、ログイン画面から出来ることが増えているので、ヘルプデスクの負荷を下げるには、Windows 10+Azure AD/Intuneの組み合わせは良いと思います。

2018年1月10日水曜日

[Azure AD/Intune]PCのログイン画面からパスワードをリセットする

こんにちは、富士榮です。

Azure ADドメインに参加したWindows 10 Fall Creators Update(Build 1709)のPCではログイン画面からパスワードをリセットすることが出来るようになっています。

公式Blogでのアナウンス

Resetting passwords on Azure AD-joined devices is much easier with the latest Windows update

https://cloudblogs.microsoft.com/enterprisemobility/2017/11/20/resetting-passwords-on-azure-ad-joined-devices-is-much-easier-with-the-latest-windows-update/

ちょっと時間がたってしまいましたが、動かしてみました。

Azure ADドメインに参加したWindows 10 Fall Creators Update(Build 1709)のPCではログイン画面からパスワードをリセットすることが出来るようになっています。

公式Blogでのアナウンス

Resetting passwords on Azure AD-joined devices is much easier with the latest Windows update

https://cloudblogs.microsoft.com/enterprisemobility/2017/11/20/resetting-passwords-on-azure-ad-joined-devices-is-much-easier-with-the-latest-windows-update/

ちょっと時間がたってしまいましたが、動かしてみました。

◆必要な物、準備事項

- デバイス

- Azure AD参加したWindows 10 Fall Creator Updateが動作しているPC

- ライセンス

- 該当ユーザにAzure AD Premium P1以上のライセンスが割り当たっていること(オンプレミスADへのパスワード書き戻しを行う場合)

- 該当ユーザにIntuneのライセンスが割り当たっていること(GPOやPowerShellで対象PCのレジストリを直接操作してもOKですが、Intuneがあると便利です。本ポストではIntuneを使ってポリシーを配布する方法を紹介します)

- 設定

- Intuneでパスワードリセット用のプロファイルを構成していること

- Azure AD上でパスワードリセットを有効化していること

早速やってみます。

◆Intuneでデバイス構成プロファイルを作成する

Azure PortalからIntune、Device ConfigurationからProfilesを開き、Create profileをより新規プロファイルを作成します。

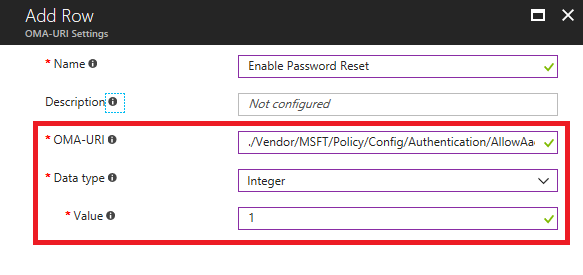

プラットフォームにWindows 10 or later、プロファイルタイプにCustomを選択し、OMA-URIを追加していきます。

追加するOMA-URIの情報は以下の通りです。

- OMA-URI : ./Vendor/MSFT/Policy/Config/Authentication/AllowAadPasswordReset

- Data type : Integer

- Value : 1

◆Azure ADでパスワードリセットを有効化する

次はAzure ADを開き、Password resetを構成します。具体的にはリセットさせたいユーザを含むセキュリティ・グループに対して割り当てを行います。

(デフォルトでSSPRSecurityGroupUsersというグループが出来ていると思うので、対象ユーザをこのグループに入れます)

◆リセットする

構成が上手くいくとWindows 10 PCのログイン画面にパスワードリセットのリンクが表示されます。(もちろんAzure AD参加、Intuneへのデバイス登録がされていることが前提です)

このリンクから以下の様にパスワードリセットを進めることが出来ます。

SMSへリセット用のワンタイムコードの送信

SMSで送られてきた確認コードを入力

場合によって2つ目の確認手段を求められるので、メールにも確認コードを送信

同じく確認コードを入力して、新しいパスワードを登録

リセットが完了するので、新しいパスワードでPCへログイン

オンプレだけで構成されている環境の場合はMIM(Microsoft Identity Manager)のパスワードリセットエージェントを配布~インストールする必要があったので、クラウドベースもしくはハイブリッド環境だとかなり楽に管理が出来ますね。

2018年1月5日金曜日

[告知]JNSA/クロスボーダー時代のアイデンティティ管理セミナーが開催されます

あけましておめでとうございます。富士榮です。

今年も年初よりID関連セミナ三昧、ということで先日告知させていただいたJASAの定例研究会に引き続き、JNSA(日本ネットワークセキュリティ協会)のセミナです。

***すみません。昨日で定員に達してしまい、申し込みは締め切られてしまいました。。最近告知する時には定員に達しているパターンが多いですね。どうしても参加したい!!という方はこっそり言ってください。***

今回のテーマはクロスボーダーということで、エンタープライズと個人、国と国、企業と企業など様々なボーダーを跨いだ働き方が求められる今日におけるアイデンティティ管理の在り方についてJNSAのID管理ワーキンググループのメンバを中心+デロイトの北野さんと情報セキュリティ大学院大学の湯淺先生をお招きして幅広い視点で情報をお届けさせていただこうと思います。

申込URL:

http://www.jnsa.org/seminar/2018/0126/index.html

開催日時:

2018年1月26日(金)14:00~18:00

開催場所:

NTTデータショールーム@豊洲

GDPRやマイナンバー、Tカード、SNS ID、そしてBlock Chainなど広く深く?話がされますので、ぜひお越しください。

(私はSNS IDの話とパネルで登場する予定です)

ではでは。

今年も年初よりID関連セミナ三昧、ということで先日告知させていただいたJASAの定例研究会に引き続き、JNSA(日本ネットワークセキュリティ協会)のセミナです。

***すみません。昨日で定員に達してしまい、申し込みは締め切られてしまいました。。最近告知する時には定員に達しているパターンが多いですね。どうしても参加したい!!という方はこっそり言ってください。***

今回のテーマはクロスボーダーということで、エンタープライズと個人、国と国、企業と企業など様々なボーダーを跨いだ働き方が求められる今日におけるアイデンティティ管理の在り方についてJNSAのID管理ワーキンググループのメンバを中心+デロイトの北野さんと情報セキュリティ大学院大学の湯淺先生をお招きして幅広い視点で情報をお届けさせていただこうと思います。

申込URL:

http://www.jnsa.org/seminar/2018/0126/index.html

開催日時:

2018年1月26日(金)14:00~18:00

開催場所:

NTTデータショールーム@豊洲

GDPRやマイナンバー、Tカード、SNS ID、そしてBlock Chainなど広く深く?話がされますので、ぜひお越しください。

(私はSNS IDの話とパネルで登場する予定です)

ではでは。

登録:

コメント (Atom)