昨日に引き続きIIW(Internet Identity Workshop)の記録です。

今日も主要なセッションについてメモしていきたいと思います。

印象に残ったのが以下のセッションです。

- Cross Platform Demo of Digital Credential API - Eric@Apple, etc.

- OpenID for VP + OpenID for VP over Browser API - Kristina, Joseph, Torsten

- Demo hour(ブータン、台湾の展示)

早速みていきます。

まずはApple/Googleからの発表です。

Cross Platform Demo of Digital Credential API - Eric@Apple, etc.

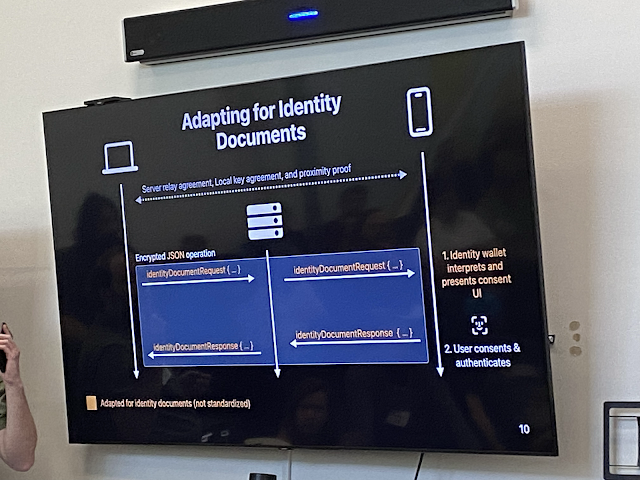

要するに、Credential APIを使ってWalletとの間のインタラクションを簡素化しましょう、という話です。

従来だとIssuance requestやPresentation requestをCross deviceだとQRコード、Same deviceだとカスタムURLスキームで、という形でブラウザとWalletとの間でやり取りをしていましたが、これまでにも触れたカスタムURLスキームの後勝ち問題など、OSの仕組み上どうしようもない課題が存在していていました。

しかし、よく考えてみると同一デバイスならブラウザから直接呼び出し、別デバイスならQRコードを表示する、というUXは他でもみたことがありますよね?そう、パスキーです。パスキーでは以前解説したとおりcredential.get()などのブラウザAPIを使って認証機能を呼び出していました。

このアイデアはOpenID for Verifiable Credentials関連の仕様においても同じ仕組みを使えるようにブラウザAPIの拡張を行うことはできないか?という話で、今回AppleとGoogleがそれぞれのデバイスで実装したデモを披露してくれました。

OpenID for VP + OpenID for VP over Browser API - Kristina, Joseph, Torsten

前のセッションに引き続きプロトコルの面からの詳細解説です。

先に記載した通り、VerifierでPresentation requestを行うところでブラウザAPIを使うことで、現在VerifierがQRコードを自前で生成しているがこれをより安全に生成することはできないか?そして、Crossデバイスの際にパスキーでQRコードを出す仕組みをそのまま使うことでカスタムURLスキームを使わずに済むようにできないか?またフィッシングレジスタントという意味でもこの辺りはパスキーと同様の仕組みにするのがリーズナブルではないか?などモチベーションが紹介されました。

navigator.identity.get({

digital: {

prividers: [{

protocol: "urn:openid.net:oid4vp"

request: JSON.stringfy({

※ここにOID4VPリクエストを入れる

※ただし、Client_id_scheme : "web-origin"を追加する

というイメージでAPIを実行するようです。

Demo Hour①(ブータンの国民ID)

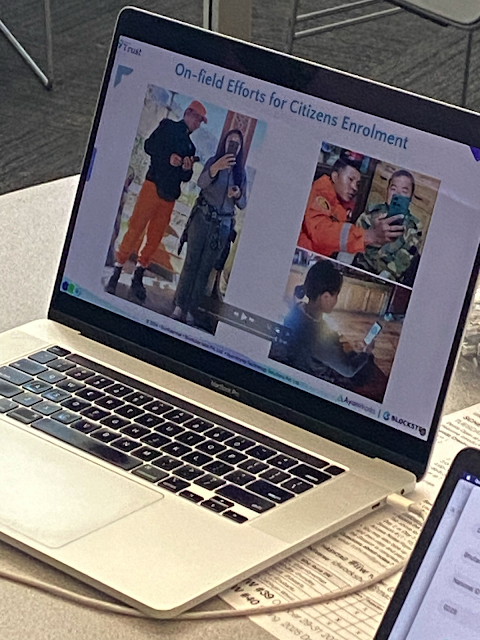

少しセッションとは毛色が異なりますが、ブータンの国民ID、Walletの展示がありました。

オンボーディング時は軍の方が各家庭を回って本人確認〜登録を勧めたそうです。スマートフォンの配布もこの際に行ったそうです。

なお、インドと同様に各国民の生体情報(実際は特徴点情報)が国側に登録されているのでアクティベーションにいは生体情報を使います。

ざっくりメモです。

- インドの会社が作っている

- Hyperledger Ariesベース

- anonCredを使っている

- オンボーディングの際は軍が一人一人を訪ねて立ち上げをサポート

- スマホも配った

- ブートストラップする際は生体認証(そもそも国側に顔の情報が登録済み)

- 顔認証が通るとFundamental Credentialが落ちてくる

- それをベースに自己発行のクレデンシャの作成などもできる

- 民間で使う場合、例えば銀行口座を解説する場合などはサインアップ時にVCを提示してアカウントを作る

- アカウントが作られるとVCとしてWalletに取り込まれる

- そのVCを使ってオンラインバンクへのログインができる

- モチベーションとしては高地に住んでいる人が対面銀行に来るとなると標高差年全mの移動が必要となるのでデジタル化は必須だった

- ちなみにインドでも同じスタックを使っているので、インドでもこのWalletは使える

- 実際にオフィスの扉の開錠に使っている

Demo Hour②(台湾のデジタルIDウォレット)

ちょうどオードリー・タン大臣の退任が伝えられたばかりですが、台湾のデジタルIDウォレットの展示がありました。

また、トラストリストを持つことで安心して使えるようにしているのも特徴ですね。

キャラクターグッズ?をもらいました。

以下メモです。

- 細かいプロトコルやクレデンシャルフォーマットは動くので抽象化した実装となっている

- OSSで公開してブラッシュアップをしていくモデルだが、政府が7ミリオンドルくらいを毎年予算計上している

- モチベーションとしては地政学リスクを考えて、分権型としている(中央集権だと中国に乗っ取られたら終わる)

- トラストリストを作り、利用できる事業者やサービスを絞ることで利用者に安心を与えている

- オンボード時はtwFIDOとの連携している

こう言う形で実装を早い段階で展示して多くの人の意見をもらえるようにしていけるといいですね。

明日は最終日です。また記録していきたいと思います。

0 件のコメント:

コメントを投稿