こんにちは、富士榮です。

Identiverseが終わり、そのままベルリンに来ています。

SIDI Hubの会合がドイツ政府の支援で開催されたので参加し、そのまま本日からEuropean Identity & Cloud Conference(EIC)です。ラスベガス〜シカゴ〜フランクフルト〜ベルリンの乗り継ぎでほぼ20時間くらいかかりました。。。

Identiverseは15周年でしたがEICは17年目だそうです。どちらも歴史のあるイベントですね。

ということで初日の午前のワークショップ〜午後のキーノートをかいつまんでメモしていきます。

Decentralized ID Technical Mastery Sprint - Kim Hamilton Duffy, Steven McCown

たまにはDIFな人たちの話も聞いてみようと思って参加してみました。(あと、Identiverseで農業分野へのVC適用に関する話をしていたAnonyomeの人とサイドミーティングをしていて、彼らの会社のアーキテクトが出るから見にきてよ!って誘われたのも一つの理由です)

最初に「Decentralized Identityのコンセプトに慣れ親しんでいる人〜?」というアンケートがあり、回答はこんなところです。まあまあ広がってきた感じですね。

- 49%: Somewhat familiar

- 27% Have heard of it but don't know much

- 17% Verify Familiar

- 7% not familiar at all

ということで内容です。

まずは課題設定です。

セキュリティの問題

- 2022年のアカウント乗っ取り

- 250億のクレデンシャルが漏洩

- 2020年に比べて65%増加

プライバシーの問題(例:Aadhhar Cardの漏洩)

- 2023年

- 815MのID情報の漏洩があった

- 個人情報とバイオメトリクス情報が漏れ、ダークウェブで販売された

- 2018年

- 11億のカードが漏れた

- 個人データと写真

- 匿名でWhatsApps上で販売された

→「アイデンティティはハッカーの標的になっている」と言える。

Aadhaarは人数も多いこともあって漏洩数が半端ないですね・・・

次に「デジタルアイデンティティとは何か?」という定義の話です。

- ほとんどはコミュニケーションエンドポイントのIDを使っている

- メール

- 電話番号

- カード番号

- SNSのハンドル

- 現状

- プロバイダにロックインされている

- AIでプロファイリングされている

- マネタイズの手段とされている(売られたりターゲット広告に使われたり)

- 課題

- セキュリティを強化できる?

- プライベートのデータのコントロールできる?

- 他と相互利用できる?

うーん、アイデンティティというより識別子寄りの話をしていますね・・・

次はトラストについてです。

現在のトラストアーキテクチャ

- ネットワークの障壁がなくなったのが大きなパラダイムシフトが起きた

- そうなったときに、

- MiTMの可能性は?

- ToU、プライバシーポリシーは用をなすのか?

- HTTPS万能と言えるのか?

トラストというよりもIdentity is the new perimeterの話ですね。

そして、「なぜDecentralized Identityなのか」

- 以下のコントロールをできる?

- IDの作成と所有

- プロバイダの選択

- データ共有の制御

- End to Endのセキュリティ

- など

→Decentralized Identityはトラストをエンハンスすると言える

- 今のTrustの構造

- CAを全面的に信頼

- DIは以下を使って状況を変化させる

- Decentralized Identifiers(DIDs)

- DID Documents

- Verifiable Data Registry(VDRs)

- Verifiable Credentials(VC)

- Zero Knowledge Proof(ZKP)

やっぱり識別子の話とネットワークの話っぽいです。

基礎コースということもあり、この辺りから個別の要素に関する解説がありました。

DIDとは?

- 形式

- WebアドレスのようなURIs

- ホルダーによりコントロールされる

- 種類

- タイプ(メソッド)はVDRに基づく

- Peer DIDs(2つのホルダー間) ※この辺はDIDCommな人の意見だなぁ

- 機能

- DIDメソッドによりリゾルブされる

- DID Documentをポイントする

- DIDプロバイダ

- たくさん。相互運用性がある ※本当か?

VDRとは?

- DIDにより解決されるDID Documentをセキュアに保存するデータストア

- VDRは以下で特定を持つことが好ましい

- Immutable

- Decentralized

- Privacy preserving

- Secure

DIDメソッドとは?

- 以下の処理を行う

- DIDを受け付けてDID Documentを返却する

- DID Documentの真正性を検証する

- VDR上に保存されているデータにアクセスする

- DIDメソッドの選択

- セキュアであること

- 信頼性があること

- 全て相互運用性がある

どうやってDIDを解決するのか

- Universal Resolver

- DNSの解決に似ている

- DID Documentは暗号学的に検証するためのメソッドを持っている

- 以下がデプロイされている例

- DIF Universal Resolver

- Cheqd Universal Resolver

- 自前でホストすることも可能

DIDとその他の暗号部品を保持する(Walletの話)

- DIDや鍵などを保存する

- Wallet

Verifiable Credentialsとは

- 物理的なクレデンシャルと同じものをデジタルで持つことができるか?

- バイオメトリクスと一緒に使うこともできる

- 電子的に発行できて提示することができる

- 暗号学的に検証ができる

- 選択的開示

- プライバシー保護

DIDベースのCommunication

- DIDComm:DIDベースの暗号コミュニケーションプロトコル

既存のシステムとの統合

- OpenID

- WebサイトへログインするときにIdPへリダイレクトされ露pグインする

- 外部のDecentralized Identityのプロトコルをサポートしていない

- OpenID + DIDComm

- DIDCommの接続をするときの認証をOpenID Connectでする

- デモ

- IDUnion/OpenID+DIDComm

- これですな

- 以下の組み合わせで動くようです

- OpenID for Verifiable Credential Issuance

- DIDComm

- OID4VC + DIDComm Tokenのデモをしてくれました

- VCIでCreate Offer

- DIDComm Chatを開始してDIDCommトークンを取得する

って言うけど、いまいち良さがわからないです。IssuerがWalletとチャネルを開いておきたいってケースですかね?先日のIIWでOliverが話していたSSFとOID4VCIを組み合わせる的な話でRevocationをWalletに伝えたい、とか。

発行と交換のフロー

- 質問

- どうやってクレデンシャルはWalletの中に入るのか

- どうやってIssuerはサブジェクトやホルダーのDIDを取得するのか

- どうやってVerifierはHolderに必要とする情報を指定するのか

- 起動

- Deepリンク、QRコード、DIDCommメッセージ

- スタックレイヤー

- Data・クエリフォーマット(PE、Credential Manifest、W3C CCG Queryなど)

- プロトコル(OID4VP/VCI、PE over DIDComm、W3C CHAPIなど

- UX/プライバシー考慮

- 大規模展開をする際、手動で選択させるのはダメ

- 同意の取得

この辺りから設計方針のような話になってきます。

WalletなのかAgentなのか

- Wallet

- 人間が起動する

- モバイルアプリかWebベース

- エージェントを使える

- Agent

- 自動的に動く

- サービスエンドポイントがクラウドに公開されている

- 一般的なメッセージングとコミュニケーションを行う

- 共通点

- デジタルクレデンシャルを管理する

- セキュリティ、プライバシー同意管理を行う

DIDメソッドを選択する際の考慮点

- VC識別子、URLなのかDIDなのか

- ユースケースにフィットするか、コンプライアンス、プライバシー、どのくらいの期間利用するか、相互運用性は

- DIDメソッドが持つ機能(CRUD、特にUpdateやDelete)は?

- 利用パターン

- 組織:既存の信頼できるインフラに依存できる

- did:web、tdwなど

- 個人:コスト、生成できる、更新がない

- 導入者向けの評価基準

- 技術的なフィージビリティ

- 成熟したオープンソースの実装の存在

- コスト効果・インパクト

- 特定のネットワークやブロックチェーンへのロックイン

- DID Method Rubricのフレームワークを見ると良い

ストレージパターンと鍵管理

- ストレージパターン

- ときに組織は情報を保持することを求める

- ユーザの代わりに保存する(クラウドWallet、バックアップ)

- Immutable/Mutable、ブロックチェーンの役割

- 鍵管理

- アルゴリズム(レギュレーションやセキュリティ上の要求に依存)

- パラレル署名など

- ストレージ(HSMなど)

DID/VCがwebアーキテクチャを跨ぐ・・・

- web2.0〜web5まで

なんだかweb2、3、5みたいな話になってくると途端に怪しさが増すのはなんでなんでしょうか・・・

続いて自己主権とかプライバシーについてです。

自己主権、トラスト、プライバシーのための設計

- ユーザセントリック

- 同意管理

- プライバシーバイデザイン

- リカバリ

- バックアップ、再発行

- 可用性

- 耐性

- 低帯域・リソースがPoorな環境での利用

- オプトアウト

- セキュリティ(アタック対策など)

- ゼロトラスト

- 冗長性、フェイルオーバーなど

SSIに関する考慮点

- 紐付けを減らす

- 最小限開示の原則

- Phoneホームを避ける

Integration Strategies

- ミドルウェアソリューション:DIF veramo

- 標準APIの利用(W3C VC APIなど)

- フェーズ単位のロールアウト

- 相互運用性の例

- OpenIDidComm

- 既存のソースにアンカリングする:did:web/did:tdw

- 分散台帳の懸念:耐性、インデクシング

認証・認可

- これまでと変わらないこと

- アシュアランスレベルの考え方

- 既存の方法やトラスト構築のチャネルを再利用できる

- 変わること

- 個人

- DID Authentication

- Holder binding

- Credentials, capabilities

- 組織

- ガバナンスフレームワーク

- トラストレジストリ

トラストの確立とエコシステム

- X.509

- Trust Spanning Protocol

- Credential trust enablement

- OpenID Connect Federation

- TRAIN

- IRMA

- EBSI

- Signed & hosted or distributed Verifiable Credential

- Custom

- Verifier checks registry

- Verifier allow-list issuers

ケーススタディ

- サプライチェーン

- US DHS SVIP

- Education Credentials, ASU(アリゾナ州立大学) Trusted Learner Network

- IoT

プロジェクト管理上の考慮点Veramoを使ったデモ

- リスク管理

- 技術の成熟度(標準、ライブラリ)

- 信頼性に関する考慮

- ステークホルダーの巻き込み

- ユーザ、利便性など

- UX/デザイン

- 考慮点の分解

- システムアーキテクトは戦略に沿っているかどうかにフォーカスする

- プロジェクトマネージョンは要求を決定する

- アーキテクト、開発者は適切なDIDメソッドを選択する

とりあえずこんな流れで説明がありました。

初心者向けには体系立てて説明があったのでわかりやすかったと思います。

が、かなり誤解を招く部分も多かったので、ちゃんと技術者に正確に話をする機会の必要性を改めて感じました。これは日本においても同じことが言えると思います。

午後からはキーノートがありました。

Vision 2030: Rethinking Digital Identity in the Era of AI and Decentralization - Martin Kuppinger

ものすごく簡単にまとめると、

- Decentralized IdentityとAIが今後デジタルアイデンティティのパズルを解くコアとなる

- これまでもアイデンティティシステムのサイロ化が問題となっていたが、今後はウォレットのサイロ化が問題となるので取り組まなければならない

という話がありました。

前者についてはDecentralized IdentityとAI(分析系と生成系)を中心に据えてさまざまなアイデンティティシステムの構成要素が繋がってくる「パズル」が完成する、という話です。

見にくいですが、ちょうど真ん中にDecentralized Identityが、左側に分析系AIそしてそこから繋がるワークフォースIDなどエンタープライズIDが、右側に生成系AIそしてそこから繋がるコンシューマID、プライバシーなど繋がっていきパズルが完成していっています。

次のサイロの問題については、これまではディレクトリを中心にサイロが出来上がっていました。例えば、IGA+ディレクトリやCIAM+ディレクトリ、個別のアプリのアイデンティティシステムなどディレクトリ(データベース)を中心にアイデンティティシステムが乱立する状態となっていたわけです。

しかしながら、これからのアイデンティティのサイロはウォレットを中心に構成されることになりそうです。この課題を解くには、オープンネスやUI/UX、相互運用性などさまざまな取り組みが必要となりそうです。

また最後に、ポリシーの話がありました。全てのものが動的になってきており、ポリシーベースでさまざまなシステムが構成されていかないとビジネスのアジリティにITが追いつかなくなってしまう、というわけです。ローン審査やIGAの自動化などの例をベースにこの辺りの説明がありました。

「Think Beyond IAM: Digital, Decentralized Identities」

このあたりがメッセージでした。AIとDecentralized IdentityがIAMを次のステージに押し上げるためのキードライバーとなっているということです。

Protocols, Payloads, Policies, Oh My! : How can Enterprise Customers Make Better Decisions? - Anil John

DHSのSVIP(Silicon Valley Innovation Program)のテクニカルディレクターとしてどのように意思決定を行なってきたのか、というプロセスについての話が中心でした。

彼がより良い決定を行うための4つのステップとして以下を挙げています。

- Widen your options

- Reality-test your assumption

- Attain distance before deciding

- Prepare to be wrong

順番に説明すると、Widen your optionsについては、多様でグローバルな才能とテクノロジーを使う(スタートアップ・SMB、女性、マイノリティー、ベンチャーバックエンド)、そのためにはUSの外のスタートアップとも付き合う、ということを挙げています。

また、Reality-test your assumptionについてはかなり慎重に物事を進める側面も見て取れます。全てにおいて、テストをして検証をしてそれから信じる、というステップを徹底しています。

リスク分析もビジネス面〜技術面、セキュリティ・プライバシー面〜展開時のリスク、と順をおってファンネルのようにスクリーニングを行い、最後に代替手段は本当にないのか?を含めて検討を行って初めて意思決定が行われる、ということです。

そしてAttain distance before decidingではデジタル化は要件そのものではない、ということを含めて一回課題を俯瞰して原点に立ち返ることの重要性についても話をしていました。

最後のPrepare to be wrongについては標準化を例に挙げて、複数の標準化団体がスタンダードを作っており、一つの団体で物事が完結することはありえないという前提をベースに「& not ||」つまりandでありorではない、という選定の原則を話していました。

IAM at the Front of the Cyber War - are we Able to Beat the Bad Guys? - Ivo van Bennekom

この辺からサイバーセキュリティの話のコーナーになりました。

Digital IdentityはPwCのコアビジネスということで、地域ごとの構成比率について紹介していたりもしました。

- APAC:18%

- 北アメリカ:52%

- EMEA:23%

- ラテンアメリカ:2%

まだまだ北米ですねぇ。APACももう少し規模が大きくなるといいですね。

前回のEICから起きたこととして、

- ウクライナ、ガザの紛争

- フィンランドとスウェーデンがNATOへの接近

- COVIDは終わったが社会を変えた

- 生成IAが民主化された

- クラウドとデジタルトランスミッションがモメンタムを得た

という変化を挙げ、サイバー攻撃も社会情勢に沿って変化していることが示されました。

例えば、2023年12月にはウクライナの最大のテレコムオペレータの2400万ユーザのデータへの対する攻撃が続いたり、スウェーデンではランサムウェアにより酒棚が空っぽになった、などの事件が説明されました。

そしてサイバーセキュリティ対策のまとめとして上記の写真の通りのまとめが発表されました。

そして、いま導入すべきものとして、以下の4つが紹介されています。

- ゼロトラスト。強固で継続的な認証の仕組み

- セキュリティモニタリングと統合された機能

- ガバナンス。新しい働き方に合わせて継続的なサイクルでポリシーとプロセスをリフレッシュしていく

- DevOps for IAM。サイバーテクノロジー導入のためのアジリティ・スピードが対応速度とレジリエンスを高める

また、最後に次世代に向けて考えるべきこととして以下の2点を挙げてセッションを終えました。

- bio-hacking対策

- クォンタムセーフなIAMソリューション

Into the Wild and Beyond the Enterprise - Katryna Dow

現在の2大プラットフォームベンダであるGoogle AppleがWalletの世界でも勝つのか、eIDAS、OWFが目指す相互運用性のある世界を生み出すのか、このあたりが特にWalletモデルでビジネスをやっている人たちの大きな関心事だと思います。

面白い視点としては、ウォレットが単体アプリではなく、他のアプリに埋め込む、例えばコーヒーマシンや車がウォレットとなるということもありえるという話がありました。

そして、少なくとも私たちはウォレットに対して以下の期待をしているという整理がありました。

- クレデンシャルごとのウォレットは求められていない

- 2つのプラットフォーム(Google、Apple)だけが信頼されるウォレットではない

- Issuerは複数のWalletへ発行できる必要がある

また、ビジネスモデルを考える上で以下の2つのアスペクトで考えていく必要がある、との話もありました。この辺りはスイートを作って提供しているベンダはかなり考えているんだと思います。

- Net New Value:新しい価値(検証など)

- Time to Value:効率化(オンボーディングの効率化など)

最後にDNP、MUFGなどとの相互接続プロジェクトの話を明日するよ、という告知をしてセッションは終わりました。

eIDAS 2.0 in Germany: Progress, Impact, Challenges - Dr. Moritz Heuberger

大きくは、

- 法的要求事項を実装する

- デジタライゼーションの成功により社会にインパクトを与える

- 公開で広く巻き込み、イノベーションコンペティションを行う

という点を重視して進めてきたようです。

特にパブリックに色々な人たちを巻き込んでいくというところでは以前紹介したFUNKE(イノベーションコンペティション)の話がされました。

これらのことを経て、ドイツにおけるEUDIWの最終的なコンセプトは2025年の夏に完成する見込み、ということです。日本も早く決めていけるといいですね。

Les Miserables of the Cyber Frontier: The Dueling Narratives of Decentralized Identities - Markus Sabadello, Nat Sakimura

先日のOpenID Summitでも話していただいた「分散の誤謬」と過去のOpenID Summitでも話された「レミゼラブル」の話の集大成となるセッションだと思います。

Markusとの掛け合い?寸劇?が面白かったです。

分散か集中か、から始まり論争になっているさまざまな題材に掛け合いをしていきます。どっちが自由か、どっちが平等か、

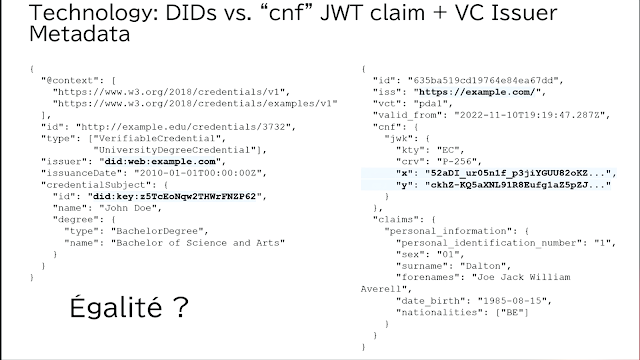

W3C VCDM vs. SD-JWT VC

DIDs vs. cnf JWT claim + VC Issuer Metadata

レミゼラブルの話を例にアイデンティティの紐付けの問題を解説するのは何度聞いても本当に勉強になります。以下のQRコードは英語版ですが、元々の日本語版の記事は本当に参考になるので読んでいない人はこの機会にぜひ読みましょう。2010年の記事ですが全く色褪せていません。

ということで初日はおしまいです。

お疲れ様でした。

0 件のコメント:

コメントを投稿